Plan Ramowy >

RAMOWY PLAN KSZTAŁCENIA:

I. Wprowadzenie do cyberbezpieczeństwa

- Zagrożenia, środki przeciwdziałania, infrastruktura.

- Wprowadzenie pojęcia podatności CVE i CVSS.

- Fazy rozwoju ataku.

- Narzędzia dla poszczególnych faz.

- Omówienie poszczególnych faz.

- Rodzaje ataków, cele ataków.

- Zbieranie informacji.

- Sposoby i techniki przeciwdziałania.

- Czy jestem bezpieczny w sieci? – skanowanie i zbieranie informacji w sieci.

- Systemy monitoringu.

- Zarządzanie podatnością.

- Audyt bezpieczeństwa.

- Cykl podnoszenia bezpieczeństwa – diagram / cykl Deminga.

- Normy i dobre praktyki.

- CIA i ciągłość działania.

- Cyberbezpieczeństwo (post factum) – podnoszenie infrastruktury po ataku sieciowym.

- Ścieżka szkoleniowa specjalisty ds. cyberbezpieczeństwa.

- Ścieżka podnoszenia bezpieczeństwa.

- Podatności, na które nie ma łatek bezpieczeństwa.

- Reputacja IP.

II. Rekonesans – wprowadzenie.

- Zbieranie informacji.

- Cel zbieranie informacji.

- Techniki i źródła zbierania informacji.

- Skanowanie.

- OSINT.

- SE.

- Kiedy zakończyć zbieranie informacji.

- Jaka informacja jest przydatna, a jaka zbędna.

- Ryzyko wykrycia i anonimizacja.

- Ukrywanie w szumie informacyjnym.

- Namierzanie, wykrywanie intruza.

- Zbieranie informacji o intruzie.

- Honey pot.

- Netflow, logi firewall-a, parsowanie logów.

- IDS, IPS.

- SIEM a skanowanie i rekonesans.

III. Analiza ruchu sieciowego i techniki skanowania.

- Wprowadzenie do analizatorów ruchu sieciowego – Wireshark.

- Wprowadzenie do sieciowego systemu wykrywania ataków – Snort.

- Nawiązanie połączenia oraz faza ARP.

- Skanowanie pasywne i aktywne.

- Wprowadzenie do NMAP-a.

- NMAP – skanowanie L2, L3, L4 i skrypty nmap.

- Wykrywanie skanowania aktywnego.

- Wykrywanie skanowania pasywnego.

- Wykrywanie skanowania.

- Analiza ruchu sieciowego.

- Techniki skanowania (nmap).

- Blokowanie i detekcja technik skanowania przy pomocy firewall-a.

- Firewall L2.

- Rozpoznawania topologii sieci - podsieci.

- Detekcja podstawowych parametrów systemu i sprzęty (LLDP)

- Analiza ruchu, zestawianie sesji szyfrowanej.

- Rozpoznawanie urządzeń na podstawie listy otwartych portów.

- Analiza ruchu DHCP, przechwytywanie sesji DHCP, detekcja ilości serwerów.

- Wykrywanie adresu IP bramy na podstawie fragmentu ruchu.

- Techniki detekcji adresacji w sieci lokalnej.

CZAS TRWANIA - 32 GODZINY DYDAKTYCZNE ( 4 dni)

ZALECENIA PRZED KSZTAŁCENIEM:

- Ukończenie szkolenie etap 1 - Projektowanie, wdrażanie i diagnostyka sieci.

- Ukończenie szkolenie etap 2 - Rozległe sieci z zaawansowanymi elementami bezpieczeństwa – wdrażanie, diagnostyka, projektowanie.

LUB ZNAJOMOŚĆ:

- Znajomość budowy sieci.

- Znajomość podstawowych protokołów sieciowych (ARP, IP, TCP, UDP, DHCP, DNS, HTTP, FTP).

- Podstaw działania i konfiguracji firewall-i.

Informacje o trenerze >

IMIĘ I NAZWISKO:

OBSZAR SPECJALIZACJI:

- Sieci teleinformatyczne, audyty bezpieczeństwa, wsparcie techniczne

WYKSZTAŁCENIE:

DOŚWIADCZENIE ZAWODOWE:

- Ponad 20 lat doświadczenia zawodowego.

- Audytor bezpieczeństwa systemów operacyjnych i sieci.

- Audyty bezpieczeństwa w tym sektor bankowy - rekomendacja 'D'KNF

- 8 lat pracy we Wrocławskim Centrum Sieciowo Superkomputerowym WCSS.

DOŚWIADCZENIE SZKOLENIOWE:

- Ponad 3 300 godzin przeprowadzonych zajęć. Ponad 10 lat doświadczenia szkoleniowego. Prowadzenie zajęć z zakresu bezpieczeństwa na Politechnice Wrocławskiej

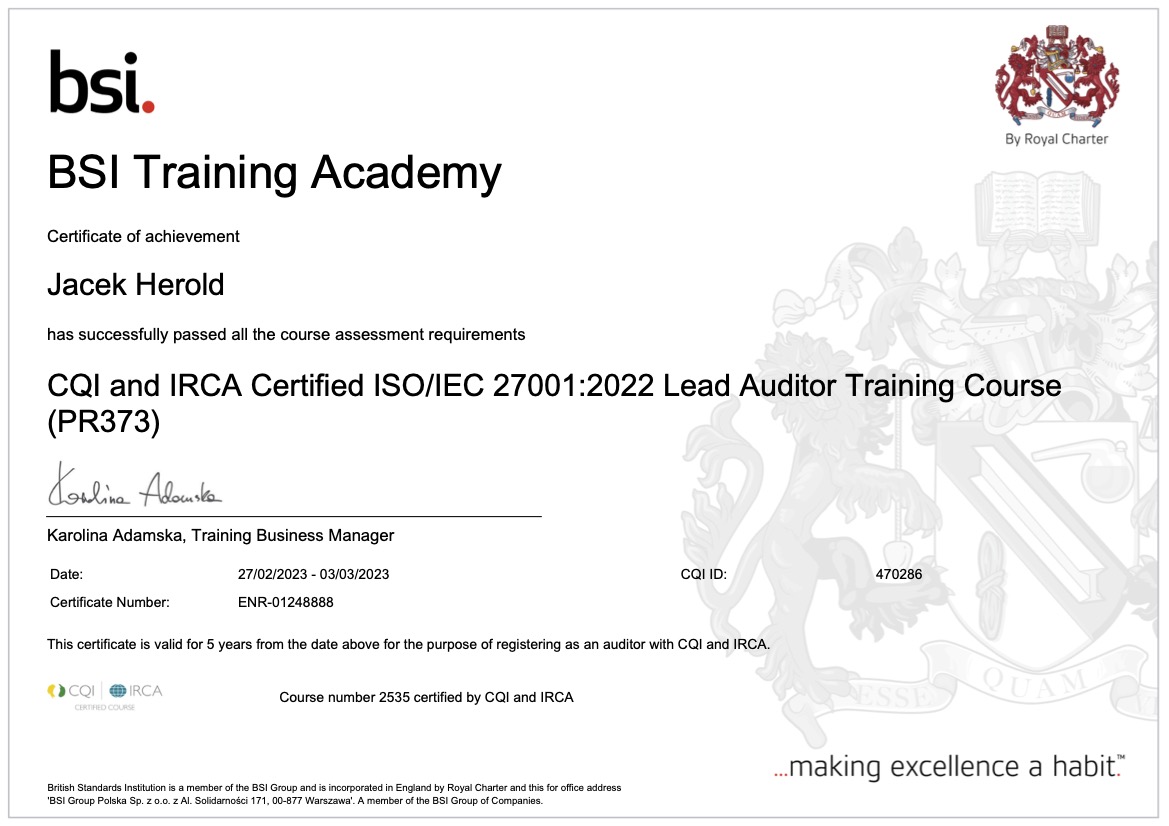

CERTYFIKAT >

Kształcenie rozpoczyna się od testu mającego na celu sprawdzenie wiedzy uczestników przed jego rozpoczęciem. Podczas kształcenia, cały czas weryfikujemy wiedzę, jaką nabywają uczestnicy. Zadajemy wyrywkowe pytania, przeprowadzamy szereg testów (głównie praktycznych), podczas których sprawdzamy postępy uczestników. Każdy etap kształcenia zakończony jest wewnętrznym egzaminem weryfikującym i potwierdzającym uzyskaną wiedzę. Po ukończeniu kształcenia uczestnik otrzymuje autorski certyfikat wydany przez Notebook Master.

Nazwa certyfikatu: 'Certificate Knowledge supported by skills'.

Certyfikat zawiera: imię i nazwisko uczestnika, nazwę kształcenia, liczbę godzin kształcenia, nazwę i adres organizatora, termin realizacji kształcenia, numer certyfikatu wraz z datą wystawienia, znak jakości MSUES oraz znak wpisu do Rejestru Instytucji Szkoleniowych (RIS).

Ponadto po zrealizowaniu każdego z etapów kształcenia uczestnik otrzymuje zaświadczenie potwierdzające jego ukończenie, zawierające powyższe informacje, a dodatkowo nazwę etapu.

Potrzebne dokumenty do złożenia wniosku kliknij 'pobierz'

KOMPETENCJE NABYTE W TOKU SZKOLENIA >

UZYSKANE KOMPETENCJE I UMIEJĘTNOŚCI PO POZYTYWNYM ZAKOŃCZENIU KSZTAŁCENIA PRZEZ UCZESTNIKA:

Uczestnik kształcenia po jego zakończeniu posiada wiedzę i umiejętności pozwalające na analizowanie oraz wykrywanie zagrożeń w sieciach teleinformatycznych.

UCZESTNIK SZKOLENIA PO JEGO UKOŃCZENIU:

- rozpoznaje zagrożenia w sieci,

- wykorzystuje techniki przeciwdziałania atakom sieciowym,

- monitoruje bezpieczeństwo infrastruktury sieciowej,

- identyfikuje podatności systemów i oprogramowania,

- rozpoznaje fazy rozwoju ataku i wykorzystuje narzędzia do poszczególnych faz,

- charakteryzuje rodzaje i cele ataków,

- skanuje i zbiera informacje w sieci,

- „podnosi” infrastrukturę po ataku sieciowym,

- wykonuje rekonesans sieci pod kątem bezpieczeństwa,

- wykrywa i namierza intruza w sieci oraz zbiera o nim informacje,

- analizuje ruch sieciowy i stosuje techniki skanowania sieci,

- wykorzystuje w praktyce narzędzia i programy do analizy ruchu sieciowego i wykrywania ataków (Wireshark, Snort, Tcpdump, Tshark),

- wykorzystuje techniki detekcji adresacji w sieci lokalnej.

CELE SZKOLENIA >

Cele kształcenia ujęte w kategoriach efektów uczenia się z uwzględnieniem wiedzy, umiejętności i kompetencji społecznych.

Kształcenie ma na celu wyedukowanie samodzielnych specjalistów w zakresie dot. bezpieczeństwa sieci teleinformatycznych posiadających umiejętności postępowania zgodnie z kategoriami uczenia się:

- Umiejętność intelektualna – umiejętność zbierania i selekcji informacji z zakresu cyber security,

- Strategia poznawcza – umiejętność wykonania rekonesansu sieci oraz analizy ruchu sieciowego,

- Informacja werbalna – umiejętność przekazania zebranych informacji w wyniku przeprowadzonego rekonesansu sieci,

- Umiejętność motoryczna – umiejętność wykorzystania technik skanowania podczas analizy ruchu sieciowego,

- Postawa – umiejętność odpowiedniej reakcji na wykryte zagrożenia w sieci.

Program kształcenia jest autorski. Wszystkie dokumenty, slajdy oraz dokumentacja filmowa wykorzystywane podczas kształcenia są wynikiem badań i doświadczeń zbieranych latami.